مایکروسافت اعلام کرده است که پبام رسان اسکایپ را به منظور افزایش امنیت سایبری و حفظ حریم شخصی کاربرانش، به فناوری رمزنگاری پیشرفته مجهز کرده است. شرکت مایکروسافت با انتشار یک پست در وبلاگ اختصاصی خود اعلام کرده است که اپلیکیشن پیام رسان اسکایپ از این پس از فناوری رمزنگاری پیشرفته end-to-end encryption بهرهمند خواهد شد و تمامی پیامهای متنی، تصویری و تماسهای صوتی و ویدیویی به رمزنگاریهای پیشرفته مجهز شده و در نتیجه به حفاظت اطلاعات و حریم شخصی آنها منجر خواهد شد.

بسیاری از رقبای اپلیکیشن اسکایپ مایکروسافت از جمله آی مسیج اپل، واتس اپ ، فیس بوک و پیام رسان سیگنال هم اکنون از این فناوری رمزنگاری پیشرفته end-to-end encryption بهره میبرند. بنابراین این غول تکنولوژی هم اکنون به این فکر رسیده است که باید برای حفظ، تامین و افزایش امنیت و حریم شخصی کاربران پیام رسان محبوب و پرطرفدار خود را به فناوری های رمزنگاری پیشرفته جدیدتری مجهز کند تا بدین وسیله برای کاربران خود اطمینان خاطر و رضایت بیشتری را به ارمغان بیاورد.

لازم به ذکر است که این فناوری رمزنگاری پیشرفته در پیام رسان اسکایپ هم اکنون بر روی سیستمهای عامل اندروید، iOS، مک، لینوکس و ویندوز دسکتاپ قابل دسترسی و استفاده کاربران است.

درآمد شبکههای اجتماعی از اطلاعات کاربران

حال ببینیم این روش رمزنگاری پیشرفته چگونه کار میکند؟

رمزنگاری End-to-End یا E2EE چیست؟

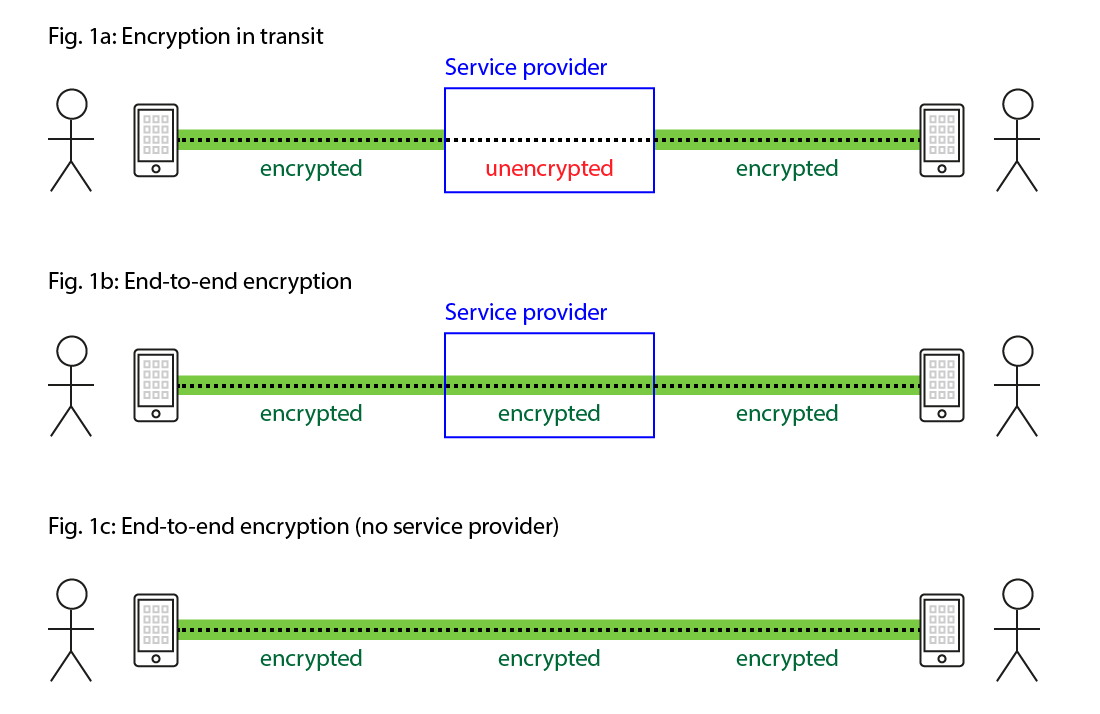

رمزنگاری End-to-End مدلی از ارتباط رمزگذاری شده است که در آن فقط طرفینی که در ارتباط هستند، میتوانند پیغام ها را بخوانند. در این روش پیغام ها از منبع تا مقصد رمزگذاری می شوند. هیچ استراق سمعی نمی تواند به کلید هایی که برای رمزگشایی پیغام ها لازم هستند، دسترسی داشته باشد، حتی ارائه دهنده اینترنت و شرکتی که نرم افزار ارتباطی را ارائه کرده است.

در تصویر زیر شکل دو و سه از روش رمزنگاری End-to-End استفاده شده است. مشاهده می کنید که ارتباط در طول مسیر به صورت رمز شده برقرار می شود. اما در شکل اول اطلاعات برای شرکت ارائه دهنده قابل خواندن است.

کلید رمزگذاری که برای رمز کردن و رمزگشایی پیغام مورد استفاده قرار می گیرد، تنها در آخرین نقطه ارتباط یعنی دستگاه طرفین ارتباط ذخیره می شود. در استفاده از روش رمزنگاری End-to-End دو آسیب پذیری بالقوه وجود دارد. یکی اینکه هر کدام از طرفین باید کلید عمومی طرف دیگر را داشته باشد، و اگر فرد خرابکاری به یکی از دستگاه های طرفین دسترسی داشته باشد می تواند با استفاده از کلید عمومی خودش حمله مرد میانی (man-in-the-middle) را انجام دهد. و دیگر اینکه اگر یکی از دستگاه های طرفین ارتباط به دست خرابکارها بیافتند، برای مثال مانیتور شود، مکالمات آنها قبل و بعد از رمزگذاری برای خرابکارها قابل خواندن است. این آسیب پذیری ها هیچ ارتباطی با روش رمزنگاری End-to-End و تبادل کلید ندارند و شما باید امنیت دستگاه تان را تامین کنید.

اولین نرم افزار ارتباطی که به طور گسترده از رمزنگاری End-to-End استفاده کرد، PGP بود که ایمیل و ضمائم آن را رمزگذاری می کرد.همانطور که قبلا گفته شد، در حال حاضر اکثر نرم افزارهای پیغام رسان فوری مانند Telegram, Signal و اخیرا WhatsApp از روش رمزنگاری End-to-End استفاده می کنند.

منابع : ایسنا ، اول خبر ، کنش تک

لطفا برای مشاوره رایگان در خصوص ارائه خدمات؛ به لینک زیر مراجعه کنید:

لاین استور| دستگاه باشگاه مشتریان | سیستم های مدیریت مشتری | دیجیتال مارکتینگ لاین استور مشاور و مجری تبلیغات | سیستم های مدیریت مشتری | تولیدکننده دستگاه های باشگاه مشتریان

لاین استور| دستگاه باشگاه مشتریان | سیستم های مدیریت مشتری | دیجیتال مارکتینگ لاین استور مشاور و مجری تبلیغات | سیستم های مدیریت مشتری | تولیدکننده دستگاه های باشگاه مشتریان